jogos de hoje 22 06 24

$1012

jogos de hoje 22 06 24,Sintonize na Transmissão ao Vivo com a Hostess Bonita, Onde a Interação em Tempo Real com Jogos de Loteria Traz Emoção e Expectativa a Cada Sorteio..No início dos anos 70, Rockwell trabalhou na Arlington House publishers, através da qual conheceu os trabalhos de Ludwig Von Mises, posteriormente conhecendo Murray Rothbard, que transformou sua visão política e econômica, Rockwell tornando-se um proponente da Escola Austríaca de economia e um libertário. Nos anos 90, passou a tomar uma posição conservadora no âmbito cultural, mantendo sua visão anti-Estado.,As ameaças cibernéticas envolvem o uso de computadores, dispositivos de armazenamento, redes de software e repositórios baseados em nuvem. Antes, durante ou depois de um ataque cibernético, informações técnicas sobre as informações e tecnologia operacional, dispositivos, rede e computadores entre o(s) invasor(es) e a(s) vítima(s) podem ser coletadas, armazenadas e analisadas. No entanto, identificar a(s) pessoa(s) por trás de um ataque, suas motivações ou o patrocinador final do ataque, - denominado atribuição, às vezes é difícil. Recente os esforços em inteligência de ameaças enfatizam a compreensão dos TTPs (taticas, técnicas e procedimentos) de adversários ..

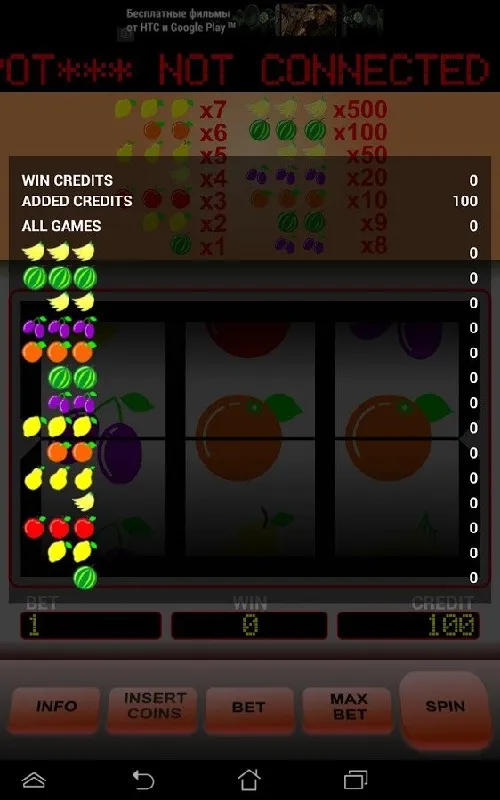

- SKU: 199

- Danh mục: prime slots casino review

- Tags: lucro 777 slots

Descrever

jogos de hoje 22 06 24,Sintonize na Transmissão ao Vivo com a Hostess Bonita, Onde a Interação em Tempo Real com Jogos de Loteria Traz Emoção e Expectativa a Cada Sorteio..No início dos anos 70, Rockwell trabalhou na Arlington House publishers, através da qual conheceu os trabalhos de Ludwig Von Mises, posteriormente conhecendo Murray Rothbard, que transformou sua visão política e econômica, Rockwell tornando-se um proponente da Escola Austríaca de economia e um libertário. Nos anos 90, passou a tomar uma posição conservadora no âmbito cultural, mantendo sua visão anti-Estado.,As ameaças cibernéticas envolvem o uso de computadores, dispositivos de armazenamento, redes de software e repositórios baseados em nuvem. Antes, durante ou depois de um ataque cibernético, informações técnicas sobre as informações e tecnologia operacional, dispositivos, rede e computadores entre o(s) invasor(es) e a(s) vítima(s) podem ser coletadas, armazenadas e analisadas. No entanto, identificar a(s) pessoa(s) por trás de um ataque, suas motivações ou o patrocinador final do ataque, - denominado atribuição, às vezes é difícil. Recente os esforços em inteligência de ameaças enfatizam a compreensão dos TTPs (taticas, técnicas e procedimentos) de adversários ..